Jordan Leo Foresi è il Coordinatore del Progetto Outreach della Fondazione Leonardo e vice del Direttore Generale della Fondazione, Helga Cossu. Nato a Roma con doppia cittadinanza Italia-USA, inizia a muovere i primi passi nel mondo del giornalismo con uno stage nella sede di Roma della CNN per poi completare il suo praticantato a Ventiquattrore.tv, il canale de IL SOLE 24 ORE. Ha lavorato poi per quasi vent’anni a Sky Tg24 dove ha ricoperto vari ruoli: Coordinatore line del telegiornale, Corrispondente dagli Stati Uniti e dall’ONU e Caposervizio nella Redazione Politico-Parlamentare. Negli Stati Uniti è uno dei pochi giornalisti italiani ad entrare per un reportage nella base-prigione di Guantanamo Bay, Cuba. E’ stato per un breve periodo anche Caposervizio e Responsabile della Redazione Esteri dell’agenzia stampa LaPresse. Si occupa di Cybersecurity, Geopolitica e Relazioni Internazionali. Tra le sue pubblicazioni “IL CALIFFATO NERO” (Nutrimenti, 2015), “THE AGE OF HATRED” (Mediatrix, 2016), “MINACCIA NUCLEARE” (Nutrimenti, 2018), “I SEGRETI DEL CYBERMONDO” (De Agostini, 2019), “JOHN FALCO – NEL PROFONDO DELLA RETE” (Paesi, 2020).

I troll del web: chi sono e come agiscono

I troll del web sono individui anonimi che agiscono online per disturbare e creare divisioni. Ma chi sono davvero e come influenzano il mondo digitale?

Bruno Frattasi a Cybertech 2024: sfide e strategie della Cybersicurezza in Italia

Il Direttore Generale dell’Agenzia per la Cybersicurezza Nazionale (ACN), analizza l’esposizione dell’Italia agli attacchi cyber, sottolineando l’importanza di una strategia di alleanze internazionali per proteggere cittadini e imprese

Cybertech 2024: l'analisi di Alfredo Mantovano su minacce e opportunità della Cybersicurezza

Il Sottosegretario alla Presidenza del Consiglio affronta le sfide italiane, evidenziando la necessità di un approccio europeo coordinato, facendo riferimento alla nuova legge italiana sulla cybersicurezza e alla direttiva NIS2 dell'UE

CrowdStrike: il crollo globale di Internet spiegato da Andrea Campora. Ecco cosa è successo

Il Direttore della Divisione Cyber & Security Solutions di Leonardo analizza il crash verificatosi lo scorso 19 luglio con pesanti conseguenze sui servizi di trasporto e telecomunicazioni

La rivoluzione digitale e il nuovo scacchiere geopolitico: intervista con Andrea Margelletti

L'impatto della rivoluzione digitale sugli equilibri geopolitici globali e le nuove alleanze tecnologiche per il controllo delle infrastrutture digitali strategiche. Ne parliamo con il presidente del Cesi

Air Gap, come isolare i sistemi per proteggere i dati sensibili

L'Air Gap è una tecnica di sicurezza informatica che isola fisicamente e digitalmente i sistemi per proteggere i dati sensibili dagli attacchi informatici

Backdoor: accedere a un dispositivo dalla porta di servizio

Le backdoor sono "porte" digitali utilizzate dai produttori di hardware e software per eseguire operazioni tecniche sui prodotti, purtroppo possono essere utilizzate anche da criminali informatici per prendere il controllo di un dispositivo

Sicurezza Informatica: il ruolo chiave del Cyber Threat Analyst

Questa figura sta diventando sempre più vitale nell'era digitale, caratterizzata da crescenti minacce informatiche

Aziende e infrastrutture k.o. con il Distributed Denial of Service

Nel mondo cyber ci sono tanti tipi di minacce informatiche capaci di mettere k.o. aziende e infrastrutture con estrema facilità per ore o anche per giorni, uno dei più comuni è l'attacco DDOS o Distributed Denial of Service

L'integrità dei sistemi informatici è compromessa

Gli attacchi cyber possono compromettere l'integrità, la disponibilità e la riservatezza dei sistemi informatici con effetti tangibili e multidimensionali sulla società, la collaborazione tra istituzioni e paesi è quindi fondamentale.

Fattore umano: elemento determinante per la cyber sicurezza

Quando si parla di cyber security, di cyber attacchi e del mondo cyber in generale è essenziale riflettere e analizzare tanti ruoli, anche quello delle singole persone perché il pericolo è sempre dietro l’angolo.

Nunzia Ciardi e la strategia dell'ACN per la mitigazione del rischio cyber

L'ACN si occupa di prevenire gli attacchi cyber intercettandoli precocemente e diffondendo informazioni di sicurezza a tutti i soggetti sensibili del Paese

Occhio al Ransomware, il riscatto all’interno del Cybermondo

Sempre più diffuso il malware che limita l'accesso del dispositivo che infetta

Come proteggere i dati personali, la ricetta di Marco Ramilli

L'importanza della consapevolezza e delle misure specifiche per proteggere i dati personali e aziendali contro gli attacchi informatici

Italia sotto attacco Cyber, le ragioni della debolezza digitale

Corrado Giustozzi (Clusit) analizza i punti deboli della cyber sicurezza per un Paese in ritardo sul fronte della cultura informatica

Che cos'è il Phishing? Quando l'inganno corre sul web

Parliamo di truffe digitali: in particolare vediamo cos'è il Phishing, una truffa che ha l'obiettivo di adescare la vittima attraverso email con link malevoli

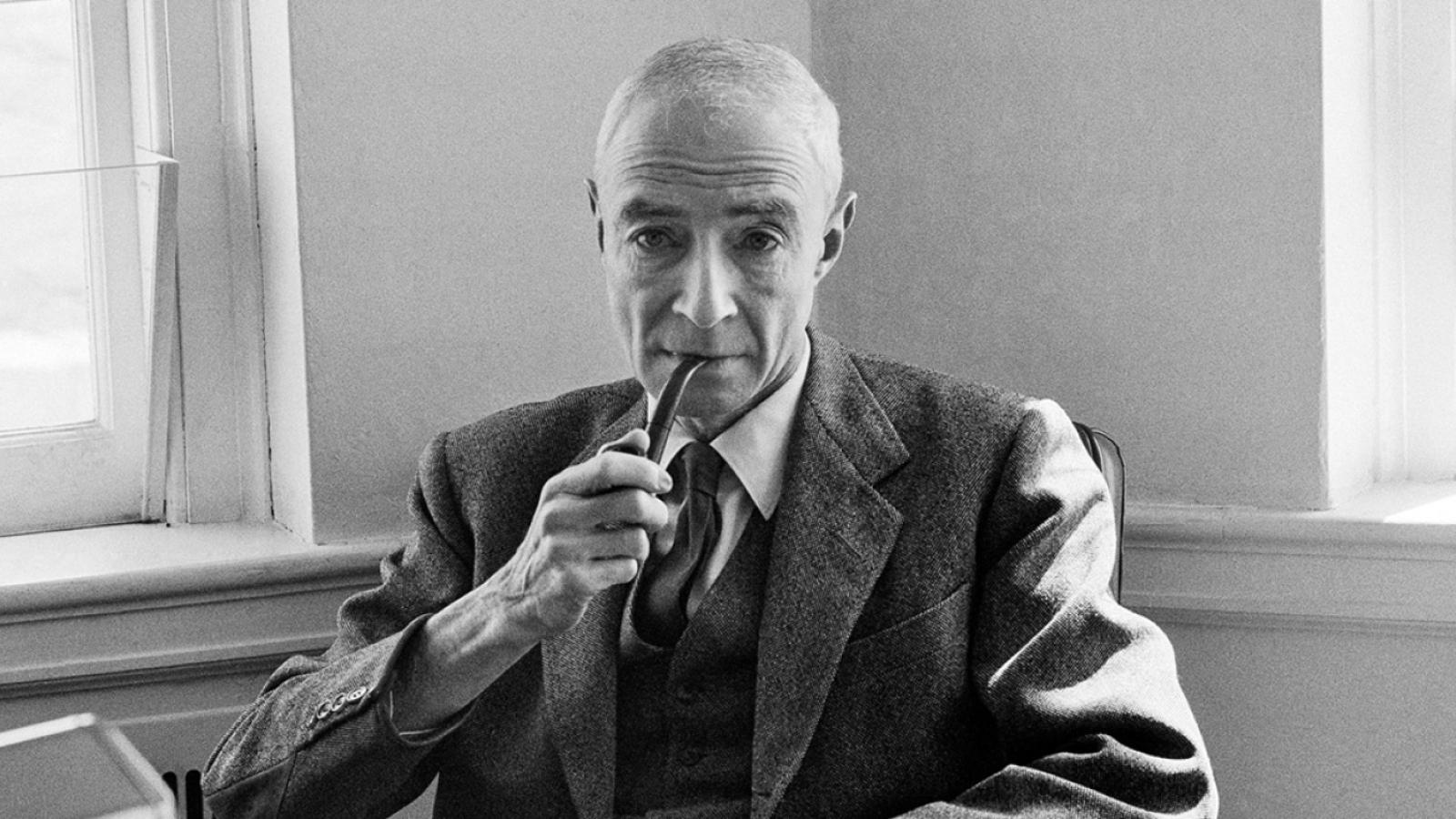

Ombre atomiche: il labirinto etico di Oppenheimer e il segreto di Los Alamos

A 120 anni dalla nascita del coordinatore del progetto Manhattan, il dibattito sempre attuale sull'etica della scienza

Pierluigi Paganini e le strategie europee contro le minacce cyber

Sempre più frequenti in Europa gli attacchi informatici da parte di gruppi criminali organizzati o da entità nazionali

Cosa sono il Deep e il Dark Web? Rischi e raccomandazioni

Spesso confusi sono due realtà diverse: rappresentano il lato oscuro di internet

Andrea Campora spiega come si blinda l’Internet delle cose

Il capo della Cyber Security Solutions di Leonardo: “Ci sono miliardi di oggetti connessi, serve la cybersicurezza by design”

Cosa vuol dire IOT? I misteri dell'Internet delle cose

Dal telefono alla tv, dalla cucina all'auto: gli oggetti interconnessi sono un bersaglio per le minacce cyber